Vulnerability Scanner(脆弱性検査ツール) の Nessus を使ってみた。

Nessus について

「Nessus (software) - Wikipedia, the free encyclopedia」に概要が書いてある。

そのほかの特徴を、思いつくまま挙げた:

- 商用利用の場合は有料ユーザー登録が必要(

register to ProfessionalFeed

) - 商用でない場合も登録は必要(

register to HomeFeed

) - バージョン 4.4 からWebインターフェースが提供されたため、クライアントソフト(NessusClient)のインストールが不要になった

- コマンドラインインターフェース(CLI)もある

- デフォルト「ポリシー」が4種類提供されている。これらをコピーして自分のポリシーを作成し、スキャンを実行する

- 「プラグイン」を定期的に更新する必要がある(Nessus 4.4 Installation Guide によると普通は1日1回、場合によっては4時間に1回とのこと)

rpm をダウンロード

利用許諾のページ「Nessus Download Agreement | Tenable Network Security」から進んで、プラットフォームに合ったファイルをダウンロードする。今回の場合はRed Hat ES 6 (64 bits) / CentOS 6: Nessus-4.4.1-es6.x86_64.rpm

をダウンロード。

インストールと設定

rpmでインストール。

# rpm -Uvh Nessus-4.4.1-es6.x86_64.rpm

あとは、Documentation のなかの Nessus 4.4 Installation Guide

を読んで作業する(PDFファイル)。英語だが目次がきちんと整理されているので分かりやすい。

ポリシー作成とスキャンの実行

これも Documentation の Nessus 4.4 User Guide

を読んで作業すれば難しくない。

以下は画面のキャプチャを適当に貼っていく。

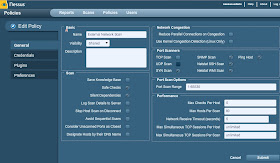

ポリシーの編集画面

スキャン結果(Reports)

Severity が high のものが1個あった。

スキャン結果の詳細

Severity が high のものを掘り下げてみた。

スキャン結果の詳細

さらに掘り下げてみたところ、脆弱性に関する詳しい説明が表示された。

CVE-2011-3192

と書いてあり、2011年8月19日に発見されたApacheの脆弱性のことだと分かる(脆弱性と対策は以下のリンク先に書いてある)。

- NEOHAPSIS - Peace of Mind Through Integrity and Insight

- Advisory: Range header DoS vulnerability Apache HTTPD 1.3/2.x \(CVE-2011-3192\)

対策を行ってから再度スキャンしてやると、当然ながらこの脆弱性はレポートから消えた。

0 件のコメント:

コメントを投稿